Après « I love you », le phishing en mode perfectionnement

Le virus malveillant progresse autant que la technologie l’est. Les techniques du phishing ont abandonné l’hameçonnage par message d’amour infesté de malware pour innover. Les éditeurs d’anti-virus, eux aussi, se perfectionnent. La cyberguerre est sans merci.

« I love you » a marqué l’histoire du virus malveillant

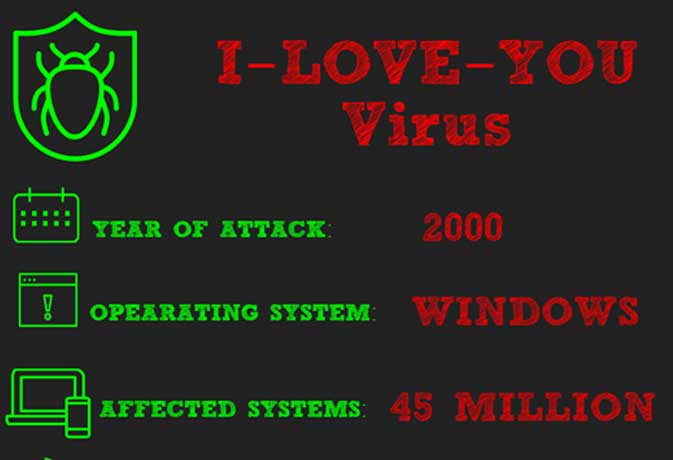

3 millions d’ordinateurs brisés et des systèmes informatiques de nombreuses sociétés endommagés. Le virus malveillant « I love you » a marqué au fer rouge l’histoire du piratage informatique et de l’Internet en qui le public était tombé amoureux en 2000. « I love you » n’était pas le coup de foudre, mais la foudre sous forme d’attaque virale la pire jamais connue. Comment cela s’est-il produit ? Un faux message d’amour électronique a été envoyé sur le Net. Lorsque l’utilisateur avait ouvert la pièce jointe « LOVE-LETTER-FOR-YOU.txt.vbs », le ver informatique avait rapidement infecté tous les ordinateurs et les mails de tous les contacts.

Messagerie ciblée par le phishing

Une vingtaine d’années après, les pirates innovent et voient en la messagerie électronique, le moyen le plus rapide pour lancer les attaques virales. C’est « une porte privilégiée des cybercriminels », pour reprendre les propos de Bernard Ourghanlian, Directeur Technique et Sécurité de Microsoft France. Le méfait est d’autant plus facilité, voire encouragé, que le monde compte 4,4 milliards d’internautes. Le phishing par le biais de la messagerie électronique a augmenté de « 250 % entre janvier et décembre 2018 », a relevé Microsoft dans un de ses rapports. Ce constat est confirmé par le Club des Experts de la Sécurité de l’Information et du numérique CESIN et par les entreprises privées.

Simplicité de la technique du phishing

Le principe du phishing est assez facile à comprendre. Il s’agit d’amener la victime, par diverses astuces et séductions, à cliquer sur un lien ou à ouvrir une pièce jointe qui contient le virus malveillant. Le principe est le même, mais l’exécution s’est améliorée au fil des années. L’hameçonnage est polymorphe. Les pirates ne font plus nécessairement recours à l’URL ou aux sites bidon traçables. Les infrastructures de Cloud public sont devenues des entrées privilégiées. Les pirates exploitent à leurs avantages les sites connus. Ils peuvent s’attaquer à de grands systèmes publics, privés et financiers sans risquer d’être identifiés. Le « spear fishing » mise sur l’ingénierie sociale pour piéger les victimes. Les opérations lancées sont personnalisées et très ciblées.

Cyberdéfense efficace de Microsoft

Pour neutraliser rapidement les attaques informatiques et le phishing, des réponses techniques adéquates sont élaborées. Il s’agit d’avoir les moyens de reconnaître rapidement les malwares recommande Microsoft qui, par mois, arrive à analyser 450 milliards d’émails. L’objectif est de protéger les utilisateurs d’Office 365, mais aussi de comprendre la manière de faire et de penser des pirates. À partir des données obtenues, un premier filtre de messages suspects et contaminés est dressé par Exchange Online Protection (EOP). Les liens dans les mails sont immédiatement. Les liens dans les mails sont contrôlés par Office 365 Advanced Threat Protection (ATP). Tout ce qui est suspect est immédiatement bloqué, soit 10 millions de spams et de mails vérolés par minute. Par mesure de sécurité, Microsoft recommande à ses salariés de prendre leurs distances vis-à-vis de Slack, Kaspersky, Google Doc, Grammarly et d’AWS.