10 aout 2016 : faux positif majeur chez ClamAv

Voici la chronologie des événements et des actions entreprises par l’antivirus ClamAv pendant la journée du 10 aout 2016, où une de ces signatures antivirus : “Win.Exploit.CVE_2016_3316-1” a été considérée dans les fichiers DOC comme un virus !

Pour rappel, ClamAv est un antivirus gratuit open-source. Il est la propriété de Cisco depuis 2013 après le rachat de Sourcefire. L’antivirus est actuellement à sa version 0.99.2 et compte plus de 4.7 millions de signatures. Il est utilisé dans un grand nombre de firewalls et passerelles de filtrage emails. Il est également très souvent utilisé sur les serveurs de messagerie d’entreprises car il s’intègre parfaitement avec Postfix, Qmail, Exim et SendMail notamment.

Le 10 aout 2016 à 5h29 GMT+2 (heure de Paris), la version 22060 de « daily.cld » contenant la signature “Win.Exploit.CVE_2016_3316-1” à l’origine du problème est mise en ligne :

main.cvd is up to date (version: 57, sigs: 4218790, f-level: 60, builder: amishhammer) daily.cld updated (version: 22060, sigs: 498207, f-level: 63, builder: neo)

Cette signature a pour but de détecter l’utilisation d’une faille de vulnérabilité trouvée dans plusieurs versions de Microsoft Office : http://www.cert.ssi.gouv.fr/site/CERTFR-2016-AVI-270/CERTFR-2016-AVI-270.html permettant de provoquer une exécution de code arbitraire à distance et une atteinte à la confidentialité des données. Cette vulnérabilité a été corrigée par Microsoft le 09 août 2016, ceci est détaillé dans son bulletin de sécurité Microsoft MS16-099 https://technet.microsoft.com/fr-fr/library/security/MS16-099

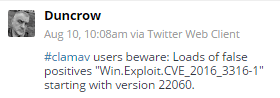

La première remontée d’alerte pour faux positif sur Twitter arrive à 10h08. Bravo @Duncrow :

La première remontée d’alerte pour faux positif sur Twitter arrive à 10h08. Bravo @Duncrow :

7 autres utilisateurs Twitter remontent l’information concernant le faux positif avant toute action de ClamAv.

Il est possible de désactiver simplement la signature en question, via la commande suivante :

# echo "Win.Exploit.CVE_2016_3316-1" >> /var/lib/clamav/local.ign2

Néanmoins pour ne prendre aucun risque, à 12h24, la solution de protection des emails Altospam désactive temporairement l’antivirus en question à cause de ce faux positif (comme la solution intègre 5 antivirus, ce n’est pas critique pour les clients Altospam).

Néanmoins pour ne prendre aucun risque, à 12h24, la solution de protection des emails Altospam désactive temporairement l’antivirus en question à cause de ce faux positif (comme la solution intègre 5 antivirus, ce n’est pas critique pour les clients Altospam).

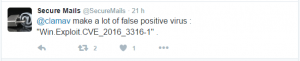

A 12h55 GMT+2, @SecureMails informe directement @ClamAv :

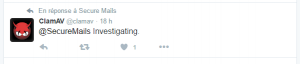

A 15h29 ClamAv répond qu’ils vont analyser le problème :

A 16h52, ClamAv informe l’ensemble de leurs utilisateurs qu’ils suppriment la signature à l’origine du problème. Ce sera effectif dès la prochaine mise à jour.

Dans les faits, la version corrective 22063 a été déployée à 20h31 seulement. Soit 3h38 après la correction !

main.cvd is up to date (version: 57, sigs: 4218790, f-level: 60, builder: amishhammer) daily.cld updated (version: 22063, sigs: 499574, f-level: 63, builder: raynman)

Finalement, il n’y aura eu que 20 twittes concernant ce problème de faux positifs. Cela semble dérisoire vu l’ampleur du problème. Rappelons que l’antivirus ClamAv est très implanté à travers le monde et que tous les fichiers .DOC étaient considérés comme des virus ! A leur décharge, cela est peut être dû au fait que nous sommes en plein période de vacances estivales…